编程语言的结构及其工作方式,你了解吗?(一)

2021-07-27

请务必注意,您选择的编程在很大程度上取决于您所针对的系统类型以及您计划使用的漏洞。因此,根据您的策略,任何语言都会很棒。

1.C 语言

它被称为“所有编程语言之母”,也是社区中的关键语言。今天,我们运行的大多数流行操作系统都是基于 C 语言的。从 Unix 内核到发布。

与大多数语言相比,C 语言的低级特性为其带来了额外的优势。它允许黑客和安全人员操纵系统资源和硬件,包括 RAM。

C 以编写极快的漏洞利用程序而闻名,这些漏洞利用程序在系统的较低级别执行。 C 语言还以在执行攻击和破坏系统后获得对资源(如内存和系统进程)的访问权而闻名。

C 语言是软件和应用程序逆向工程的绝佳资源。这些使黑客能够了解系统或应用程序的工作方式。

2.

是一种通用编程语言,用于多个开发领域,包括 GUI、Web 甚至网络编程。后者在编写黑客脚本中起着至关重要的作用。其独特之处之一是语法简单。

另一个让黑客大吃一惊的功能是现成的模块的可用性——其中许多。如果您想以原生操作系统为目标,我们提供了一个 OS 模块。如果您使用的是 IP 地址,我们有一个 IP 地址模块。对于网络,我们有模块,剪切和粘贴模块等等。

3.SQL

SQL 标准查询语言。它是一种用于组织、添加、检索、删除或编辑数据库中数据的编程语言。许多系统将其数据存储在 MS SQL 和其他数据库中。

黑客可以使用 SQL 执行称为 SQL 注入的攻击,这将允许他们访问机密信息。

此外,拥有出色的 SQL 技能还可以让您了解数据库的结构及其工作原理。此信息将简化您的工作,因为您将知道要部署的确切脚本/工具。

4.

很长一段时间以来,(JS) 一直是一种客户端脚本语言。随着 Node.js 的发布黑客 编程语言,它现在支持后端开发,这对 PHP 构成了激烈的竞争。对于黑客来说,这意味着更广泛的利用领域。

了解可以使您在 Web 开发中享有更高的特权,因为几乎所有强大的 Web 应用程序都不会使用其或其库之一。

通常以执行跨站点脚本等攻击而闻名。此外,像 Burp 这样强大的黑客工具严重依赖漏洞利用。

5.PHP

PHP 代表 PHP 超文本预处理器。长期以来,PHP 主导了大多数网站和 Web 应用程序的后端。甚至流行的内容管理系统 (CMS)(例如和)也运行在 PHP 之上。

如果你喜欢网络黑客,那么使用 PHP 将是一大优势。通过升级到PHP7.4.5的最新升级,我们仍然拥有旧版本的网站。凭借出色的技能,您将能够在大多数网络应用程序中利用这些已弃用的库。

6.C++编程

你有没有想过破解公司(付费)软件?这种语言将是你的答案。黑客社区已大量实施该语言,以消除付费软件甚至操作系统的试用期。

与 C 编程语言一样,C++ 允许您在低级别访问系统资源并分析此类软件的机器代码。然后,您可以绕过嵌入在这些应用中的激活方案。

甚至我们在破解发行版中使用的许多逆向工程工具都使用 C++ 来执行此类任务。因此黑客 编程语言,如果您打算开发桌面软件并对其进行逆向工程,那么C++将具有很大的优势。

7.JAVA

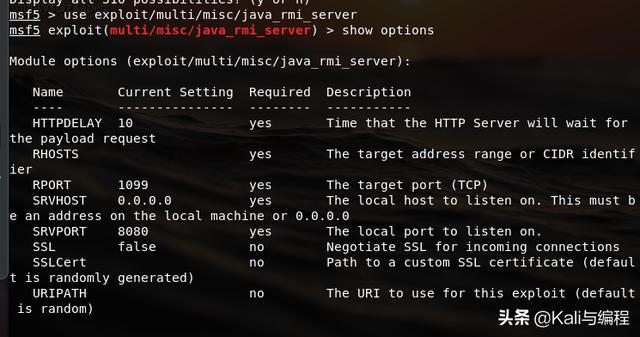

目前,Java 是系统和移动开发中使用最广泛的编程语言之一。以“一次编写,随处运行”的口号来展示其跨平台能力。它还提供对许多 Web 服务器的支持,例如 MVC。

虽然很多人会说,但是系统中的很多后门漏洞都是用Java编写的。黑客还使用它来窃取身份、创建僵尸网络,甚至在未被检测到的客户端系统上执行恶意活动。

您有没有想过人们如何侵入您的手机并读取机密信息,例如消息、联系人、通话记录、通过电话发送消息等?其中大部分是通过社会工程安装到受害者手机中的 Java 负载。

但是,如果您想使用 Java 进行黑客攻击,则需要花时间并充分了解该语言,因为大多数新手都觉得与 C 和 C++ 相比,它有点困难。

8.Ruby

Ruby 已经被用于开发很长时间了。它具有类似的语法,但更面向 Web。 Ruby 可用于编写小型或大型脚本,并可与 Bash 脚本互换使用。

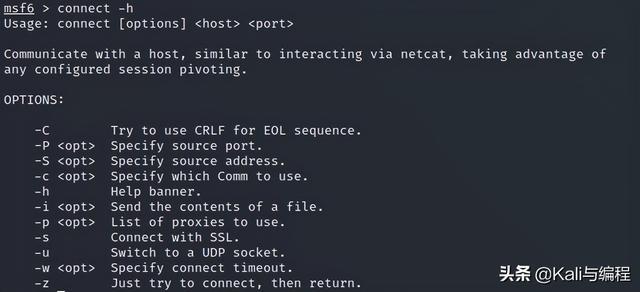

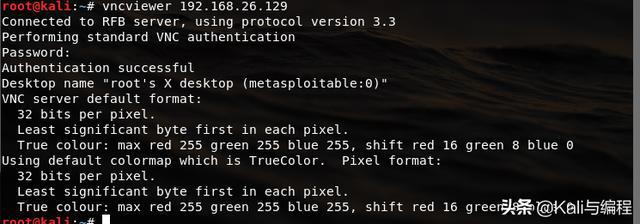

我们有一个流行的黑客工具——一个基于 Ruby 的渗透测试框架。

9.Perl

尽管 Perl 因 C 和 Ruby 等语言的兴起而失去了一段时间的声誉,但它仍然在黑客社区中拥有功能空间。我们还有一些系统仍在 Perl 上运行。

这种语言的可扩展性使其成为黑客创建和利用漏洞的绝佳工具。它也是处理文本文件的最佳编程语言。 Perl 也可以用来开发 Web 数据库,因为它已经集成到大多数数据库中

10.Bash

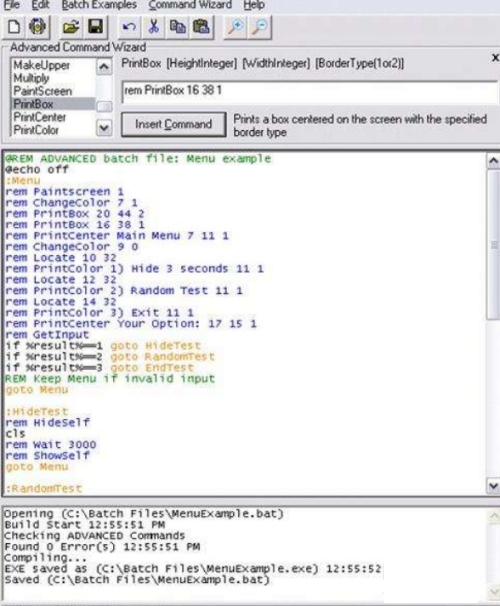

即使对于 Bash 是否是一种成熟的编程语言仍然存在争议?它不能错过这个列表。 Bash 是 Unix 和所有发行版的默认命令 。请记住为其上的大多数服务器提供支持。

Bash 可以与其他编程语言(例如)一起使用以增强有效载荷或漏洞利用的功能。例如,您可以编写包装 Bash 脚本的代码。一旦代码在受害者的计算机上运行,它将自动执行 Bash 脚本。

点击下方链接,一起学编程