ASPSQL通用防注入程序V3.0()

2021-08-18240

PHP 安全保护程序模型

复制代码代码如下:

/* PHP 反注入跨站 V1.0

在页面顶部添加:(".php");

可以实现对SQL注入和XSS跨站漏洞的通用防范。

#################缺陷和改进##################

程序还有很多缺陷,希望大家帮忙改进

##################参考和感谢##################

'ASP SQL通用反注入程序V3.0

部分代码参考自!

*/

(0);

('', ());

$="'|;|and|(|)|exec|||||*|%|chr|mid|||or|char|";

$ = ("|",$);

(('_GET','','','') as $) {

($$ as $_key => $) {

//$ = ($);

$_key{0} !='_' && $$_key = ($);

($ as $ => $) {

if(($,$)>0){

回声“”;

($);

退出();

}

}

//echo "

".$;

}

}

($) {

if(!) {

if(($)) {

($ as $key => $val) {

$[$key] = ($val);

}

} 其他{

$ = ($);

}

}

$ = ('/&((#(\d{3,5}|x[a-fA-F0-9]{4}));)/','&\\1',(( '&','"',''), ('&','"',''), $));

$;

}

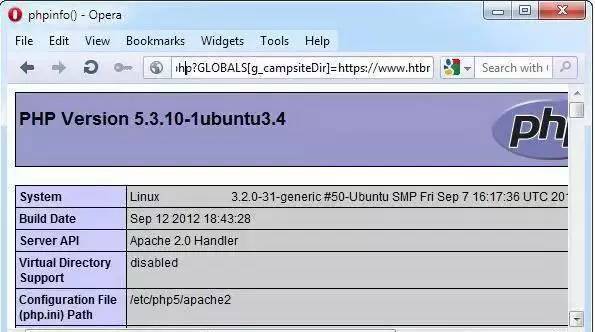

使用说明

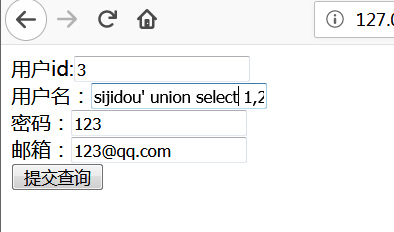

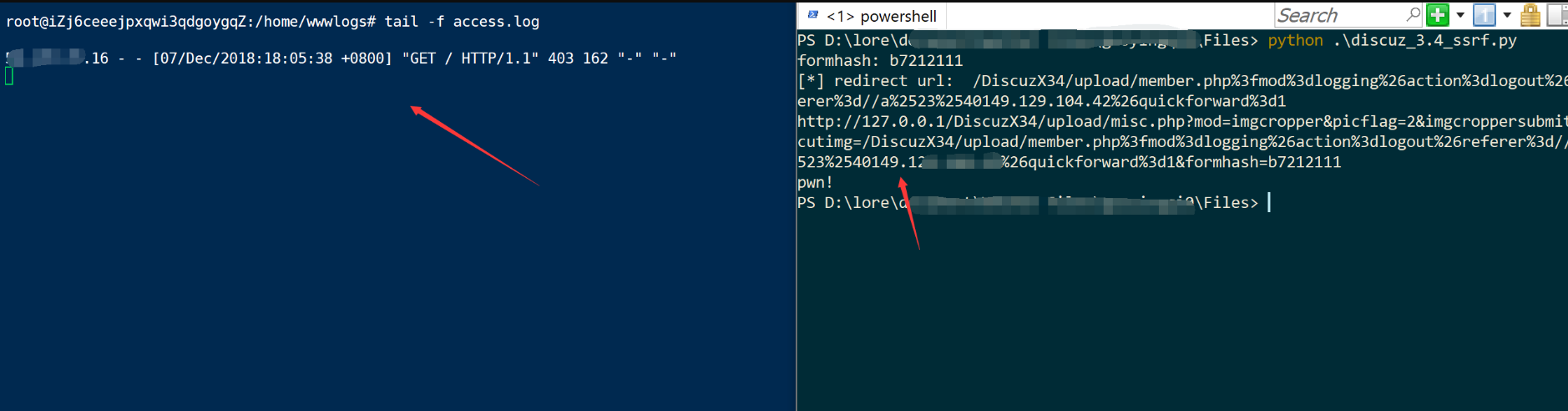

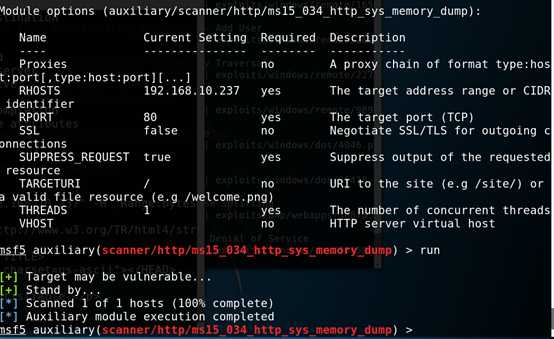

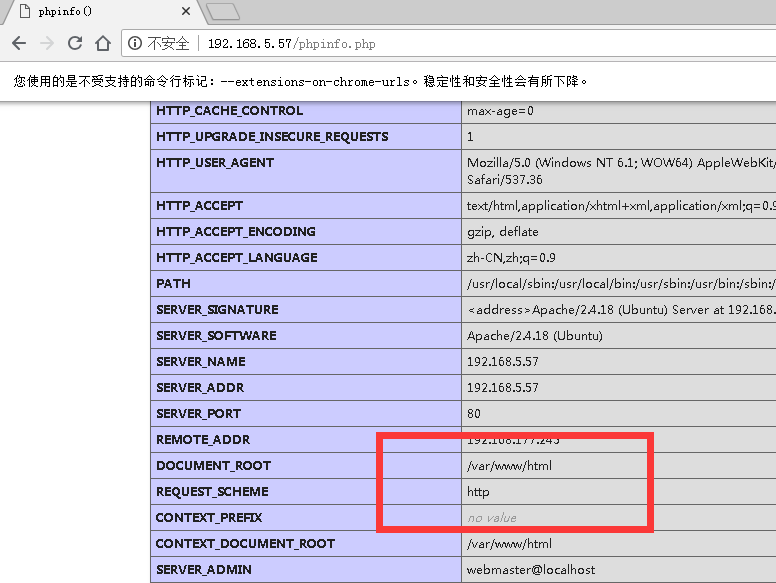

添加:"(".php");"在您的页面顶部实现对 SQL 注入和 XSS 跨站点漏洞的一般预防。调用这个程序,我们用()代替(),因为如果()调用文件发生错误,程序就会被终止,()会忽略它。 and () 调用文件时,程序一运行,就会先调用外部文件。 And () 会在到达这一行时开始执行。根据函数特点,我们选择()。也可以根据实际需要增加或删除$变量中的过滤字符php应用程序安全编程,以达到更好的防御效果。此外,您可以自己修改代码,可能会有意想不到的收获。普通注射可以起到防御作用。以下测试仅供嘲讽。以下是对一句话木马的测试效果:

嘿,如果您觉得受到诱惑,请在页面顶部调用它。记住它是 "(".php");"哦。这只是一个提高大家兴趣的噱头,请自行测试。

缺陷和需要改进

由于这个程序只是一个外部调用,它只处理外部提交的变量,不对你的应用进行系统分析,所以有很多限制。请谨慎使用。对于使用GBK编码的程序,仍然存在双字节编码漏洞的风险,虽然这个程序可以处理这些漏洞。但要堵住这些漏洞php应用程序安全编程,还是要从根源入手。需要处理数据库连接文件,我们可以加上=。 !7.0的数据库连接类..php很不错,可以参考。当然,这些都不是这个小程序的范围。

而且这个程序没有过滤$$_ENV$系统变量。例如,当$['']系统获得一个IP时,黑客可以通过劫持修改原始HTTP请求包来修改其值。该程序可以处理这些漏洞。但作为程序员,我们需要的是从根源上处理外部变量,防患于未然,防患于未然。

程序很乱,欢迎大家测试使用。如果您有任何建议,请直接与我联系。

结论

最后,祝大家学业有成,工作顺利,向大家的辛勤工作致敬。

免责声明:本文首发于php中文网。转载请注明出处。感谢您的尊重!如果您有任何问题,请联系我们