php网站后门检测阿里云短信提示网站有木马文件被植入,SINE安全腾云网络立即成立网站源码检测后门

2022-07-31

昨晚凌晨,接到一位新客户的安全求助,说是阿里云短信提示网站植入木马文件。我们的SINE安全腾云网络立即建立,安全应急团队为客户提供了阿里云账号。密码,然后登录阿里云查看详情,登录云盾看到类似“网站后门-发现后门()文件”的安全提示事件级别:紧急,受影响资产:阿里云ECS:ID,然后发布网站木马文件路径地址:www safe.php。

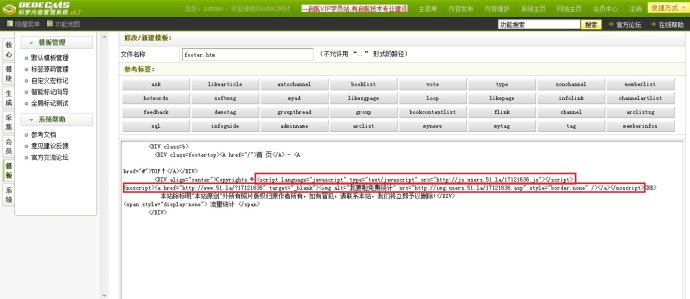

网站安全事件描述:云盾盾检测到有异常进程试图向磁盘写入后门文件,导致一次入侵。若该行为非您主动,请及时删除相应文件。阿里云解决方案:请检查WWW目录是否存在并及时清除。看到阿里云提供的木马路径和解决方案后,登录客户的服务器,发现www目录下确实有一个.php文件。使用SFTP下载文件并打开php网站后门检测,看到是一些加密的代码。查看木马代码,如下图:

这些加密的字符,也就是它们是什么?我们,SINE网站制作,将为大家普及它们。它们是网站木马文件,相当于我们电脑中的木马病毒。可以对网站代码进行修改、上传、下载等木马功能。通常以asa、cer、asp、aspx、php、jsp、war等语言的脚本执行文件命名,也可以称为网站后门。攻击者入侵网站后,木马后门文件会上传到服务器和网站根目录。接下来,通过访问特定的URL访问网站木马,控制网站,任意篡改。说白了就是你的网站被黑了。

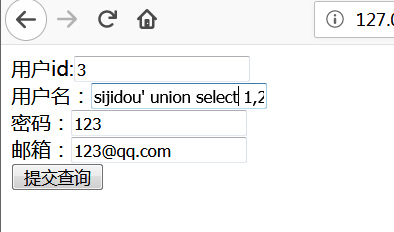

根据阿里云盾给出的木马文件路径地址,我们在浏览器中打开看看:

如上图,网站木马

可以查看网站根目录、上传文件、查看系统基本信息、执行命令、反弹提权、文件下载、服务器端口扫描、批量安装、重命名、删除文件、打包文件等管理员操作。功能太强大了,为什么要上传客户的网站?

网站一般都有漏洞,是攻击者上传的,比如网站上传漏洞、SQL注入漏洞、XSS跨站漏洞、CSRF欺骗漏洞、远程代码执行漏洞、远程包含漏洞、PHP解析漏洞、会上传到网站木马。我们的 SINE 对客户的网站代码进行手动安全检测,以及网站漏洞检测。经过全面检查小程序开发,发现客户网站存在远程代码执行漏洞。网站代码没有全面进行非法SQL注入参数。前端用户提交的列中的过滤和&的值导致在转换赋值过程中执行远程代码,并可以伪造攻击语句插入,导致服务器执行代码和上传木马后门。

修复客户网站漏洞,去除网站木马后门,安全过滤前端用户输入,加强变量赋值数字强制转换,网站安全部署,文件夹权限安全部署,图片目录,缓存文件 目录移除脚本执行权限。

阿里云提示找到后门()文件如何解决

1.强制删除阿里云盾给出的后门文件路径。

2.使用开源程序的CMS系统升级修复bug。

3.修复网站漏洞,检查网站是否存在漏洞,特别是上传漏洞和SQL注入漏洞,严格过滤非法参数的输入。

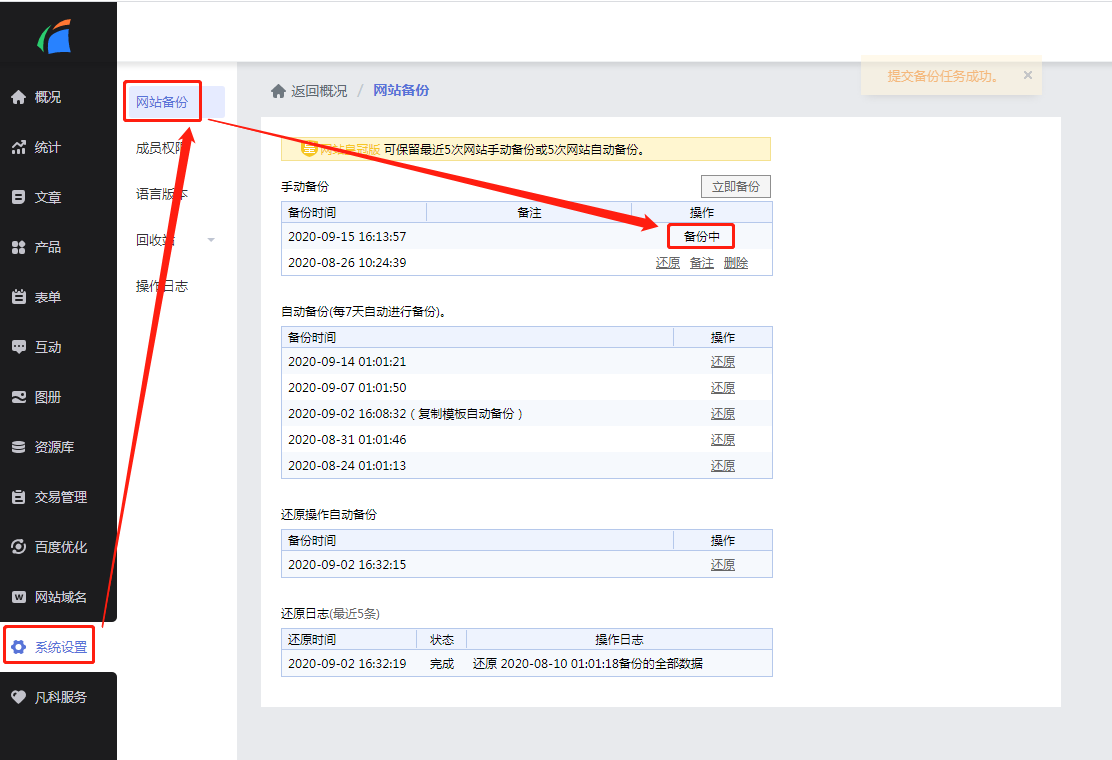

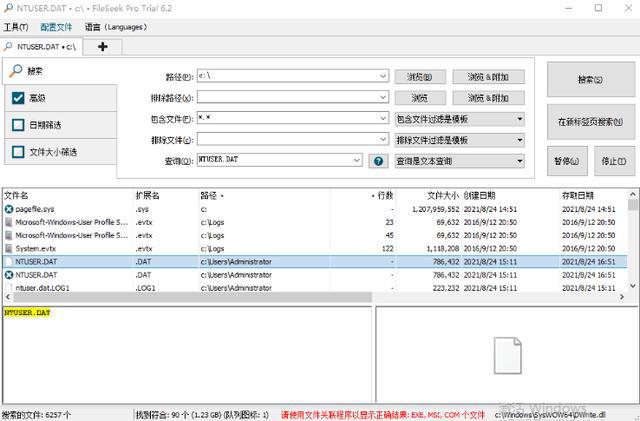

4.查看网站所有代码,看是否有木马后门文件,可以对比之前备份的文件,一一对比,然后查看文件的修改时间并删除它们。

5.更改网站后台地址。默认是,等的目录,建议改成更复杂的名字。即使利用sql注入漏洞获取的账号密码不知道后台在哪里也没用。

6.网站的目录权限为“读”、“写”和“执行”php网站后门检测,合理安全部署。如果你的网站多次被阿里云提示,说明你的网站还有漏洞。如果对网站漏洞修复不太了解,可以找专业的网站安全腾云网络来解决阿里云的问题。