php代码执行漏洞 国产PHP开发框架发布安全更新修复一个严重的远程代码执行漏洞struts2 远程代码执行漏洞

2022-08-26

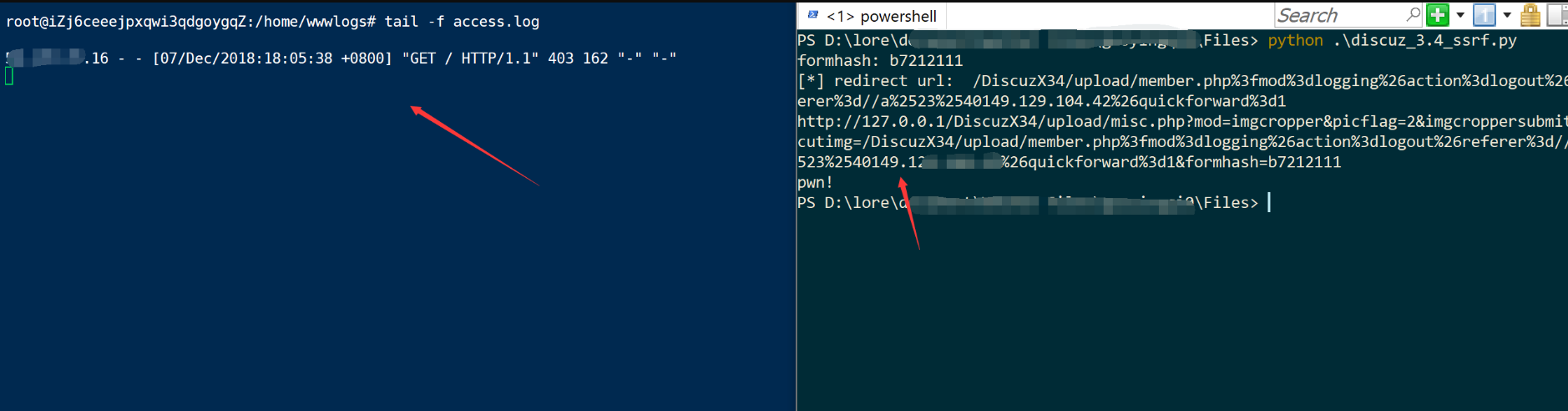

北京网络与信息安全信息通报中心公告,近日,官方(一个快速、兼容、简单的轻量级国产PHP开发框架)发布了安全更新php代码执行漏洞,修复了一个严重的远程代码执行漏洞。本次版本更新主要涉及安全更新。由于框架没有充分检测到控制器名称网站优化seo优化,会导致黑客在未开启强制路由的情况下远程执行恶意代码,从而获取权限。

一、基本信息

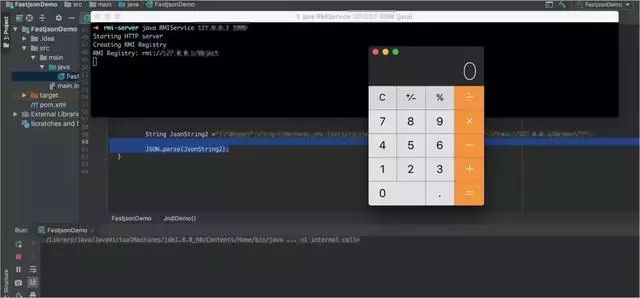

远程代码执行漏洞是用户通过浏览器提交执行命令。由于服务器端没有过滤执行函数,所以在执行命令时没有指定绝对路径,这可能让攻击者更改$PATH或程序。执行恶意代码的执行环境的其他方面。

分析官方补丁后发现该程序没有过滤控制器,使得攻击者可以通过引入\符号调用任意类方法执行任意命令。

二、影响范围

.0

.1

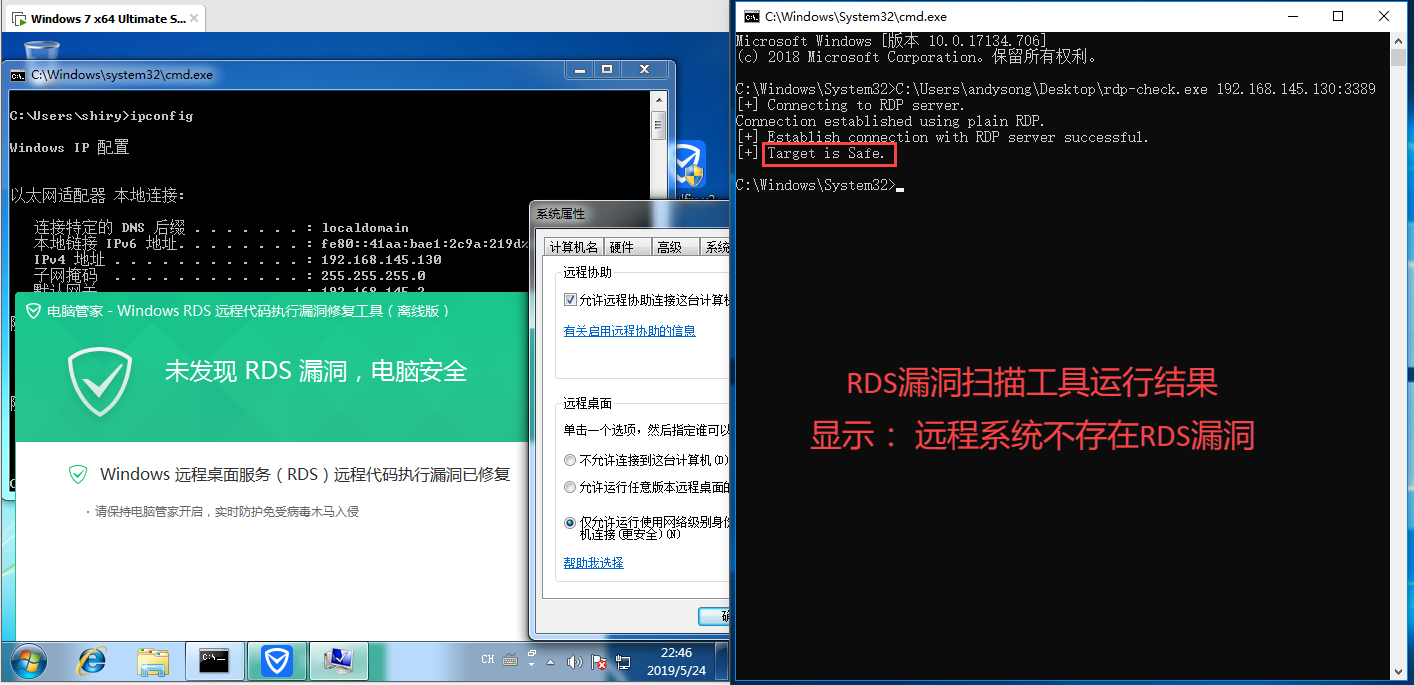

三、网络安全工作技巧

针对这种情况,请及时做好以下三方面工作:

一是及时更新升级。目前,官方已经发布了新版本来修复上述漏洞。建议使用框架的用户及时升级进行防护。具体升级方法请参考官网。

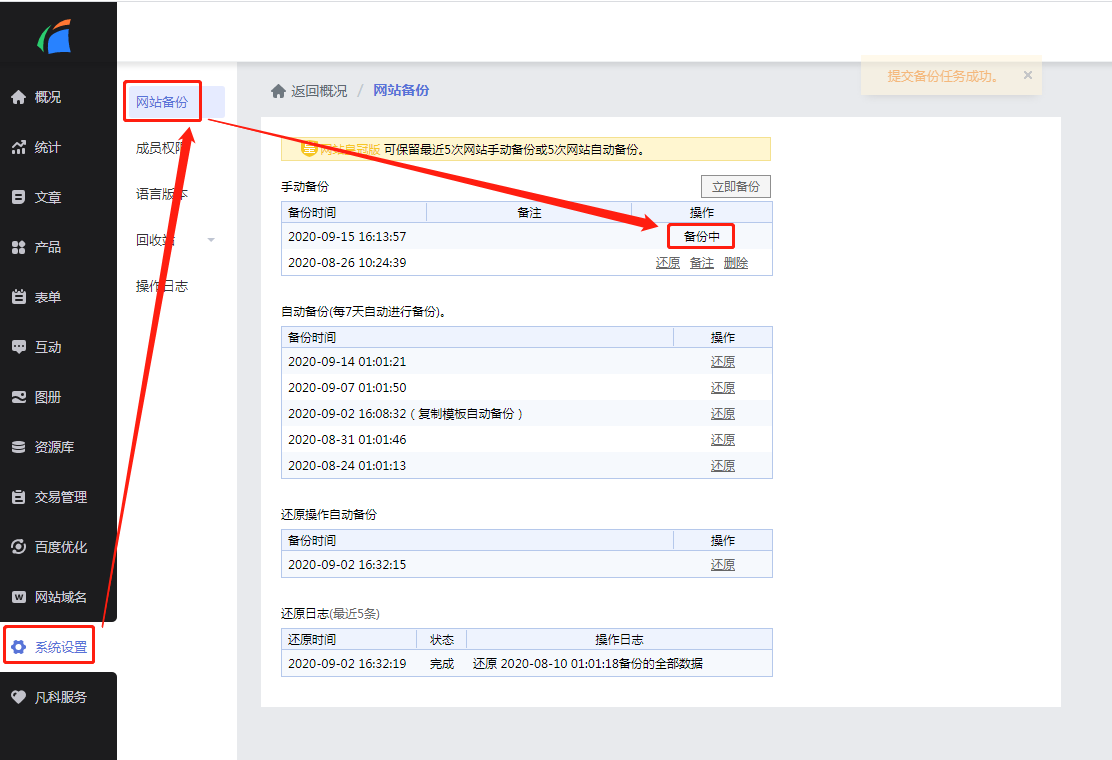

二是进行自查。对信息系统进行自查php代码执行漏洞,及时排除问题,对重要数据和文件进行定期备份。

三是加强漏洞监测。