php网站后门检测PHP调试环境程序集成包遭黑客篡改并植入“后门”360 网站 检测 后门

2022-10-07

北京时间9月20日,杭州公安发布了《杭州警方通报打击涉互联网犯罪和‘清网2019’专项行动成果》一文。文章曝出,国内知名的PHP调试环境程序集成包“软件”被黑客篡改删除。植入“后门”。截至事发时,近百万PHP用户中超过67万被黑客控制,账户密码、聊天记录、设备代码等敏感数据10万余套,非法获利超过600万元。

案子揭开:2016年以来,共有67万台电脑成为“肉鸡”

软件对于很多国内开发者来说并不陌生。是一款免费的PHP调试环境程序集成包,集成了最新的、PHP、、、、各种软件一次性安装,无需配置即可直接使用。具有PHP环境调试和PHP开发功能。因其免费公益、简单方便,已发展到一定规模,拥有近百万的PHP语言学习者和开发者。

然而,这样一款绿色无污染的“全民”开发软件却遭到黑客的毒害,作案动机来自黑客的心痒和虚荣心。据杭州市公安局介绍php网站后门检测,该黑客组织早在2016年就编写了“后门”文件,非法侵入官网,篡改软件安装包,植入“后门”。“后门”具有控制电脑的功能,可以远程控制下载和运行脚本php网站后门检测,收集用户的个人信息。

从2016年开始,黑客就利用这个“后门”进行失控的犯罪活动。大量招募的计算机已成为执行危险命令的“肉鸡”。无数的用户账户密码、计算机数据和敏感信息已被远程捕获和存储。返回。据统计,黑客已经控制了超过67万台电脑,非法获取了账户密码、聊天数据、设备代码等数据10万多套。此案也是2019年以来国内最严重的供应链攻击案。

“后门”涉及多个版本

值得注意的是,被篡改的软件版本不仅是官方公布的Php5.4版本,2016和2018版本都存在“后门”文件,影响内置Php5.2、Php5的使用.3 和 PHP5.4 环境。虽然官方软件介绍页面中的下载链接已经失效,但在官网历史版本中依然可以下载。除了官网,一些下载网站提供的同一个版本也“不干净”。

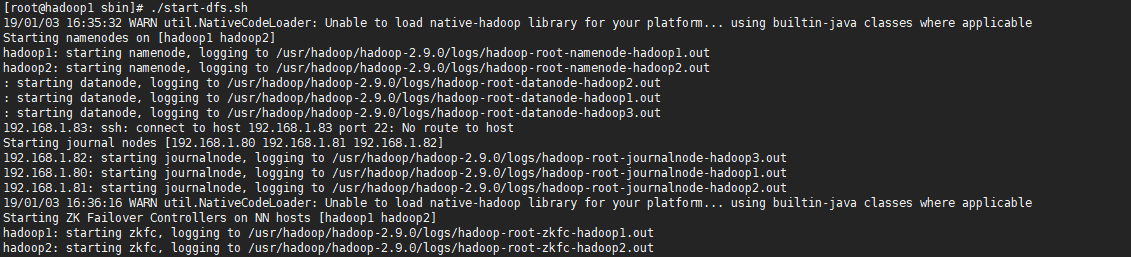

确认大部分后门位于目录下的“php\php-5.4.45\ext\.dll”文件和“\php\php-5.2.17\ext\.dll”文件中,但也有一些是下载的通过第三方网站下载的后门位于“\\ext\.dll”文件中。通过查看字符串,可疑的“eval”字符串出现在文件中。

(.dll 文件中的可疑“eval”字符串)

“eval”字符串所在的代码在处被PHP函数解包并执行。

(解压并执行)

(部分)

解压后如下图,编码后的内容就是最终的后门。

(解压后)

最终后门请求C&C地址,执行C&C返回的内容。目前地址无法正常连接。

(后门代码示意图)

POC 示例:

尽管在杭州网警专案组的行动下网站制作网站制作,马、杨、谭、周等7名犯罪嫌疑人已分别在海南、四川、重庆、广东落网。仍有超过 1700 个带有“后门”的 .dll 文件。

这些通过修改普通软件底层源代码偷偷添加的“后门”,可以在用户不知情的情况下非法获取用户隐私数据。