网站安全之php防止注入攻击代码防御:DDoS攻击介绍、CSRF跨站点请求伪造 php pdo防止sql注入

2022-12-24

1.Dos拒绝服务攻击

简介:Dos拒绝服务攻击(of)是一种可以使服务器呈现静态的攻击方式。 原理是向服务器发送大量合法请求。 服务器无法区分这些请求是正常请求还是攻击请求,所以会全部接受。 大量请求导致服务器停止工作或拒绝服务。

DDOS分布式拒绝服务攻击( of )是基于DOS攻击,借助公网,结合大量计算机设备,向一个或多个目标发送大量请求,使服务器瘫痪。 DDoS攻击可以针对网络通信协议的每一层,一般包括:TCP类型的SYN、ACK、UDP类型、DNS、ICMP等。CC攻击也是DDOS攻击的一种形式。

防御:DDoS防御的技术核心是检测技术和清洗技术。 检测技术是检测网站是否受到DDoS攻击,清洗技术是清理异常流量。 检测技术的核心在于对业务的深刻理解,以便快速准确地判断是否真的发生了DDoS攻击。 清洗技术在不同的业务场景下需要不同的检测粒度。

2. CSRF跨站请求伪造

简介:CSRF跨站请求伪造(-Site)是指攻击者利用已经设置好的陷阱,强制认证用户进行意外的个人信息状态更新,属于被动攻击。 更简单的理解就是攻击者盗用了你的名字,并以你的名义发送了其他请求。 JSON劫持(JSON)是一种获取敏感数据的攻击方式,也属于CSRF攻击的范畴。

防御: 1) 设置为 。 CSRF 攻击主要使用浏览器。 为了防止站点出现XSS漏洞网站模板,设置属性和JS脚本将无法读取其中的信息网站安全之php防止注入攻击代码,避免被攻击者伪造。

2)增加。 CSRF攻击之所以成功,是因为在攻击中伪造了用户请求,并且包含了用户请求的验证信息,因此攻击者可以利用伪造的请求通过安全验证。 因此,抵御CSRF攻击的关键是在请求中放入攻击者无法伪造的信息,而这些信息不在请求中。 鉴于此,开发者可以在http请求中以参数的形式添加一个,在服务器端生成,在服务器端验证,服务器端的每个都可以使用同一个。 如果验证不一致,则认为是 CSRF 攻击,请求被拒绝。

3)通过身份验证。 Http头中有一个字段,记录了Http请求的源地址。 但注意不要将它用于身份验证或其他非常重要的检查,因为它很容易在客户端更改。

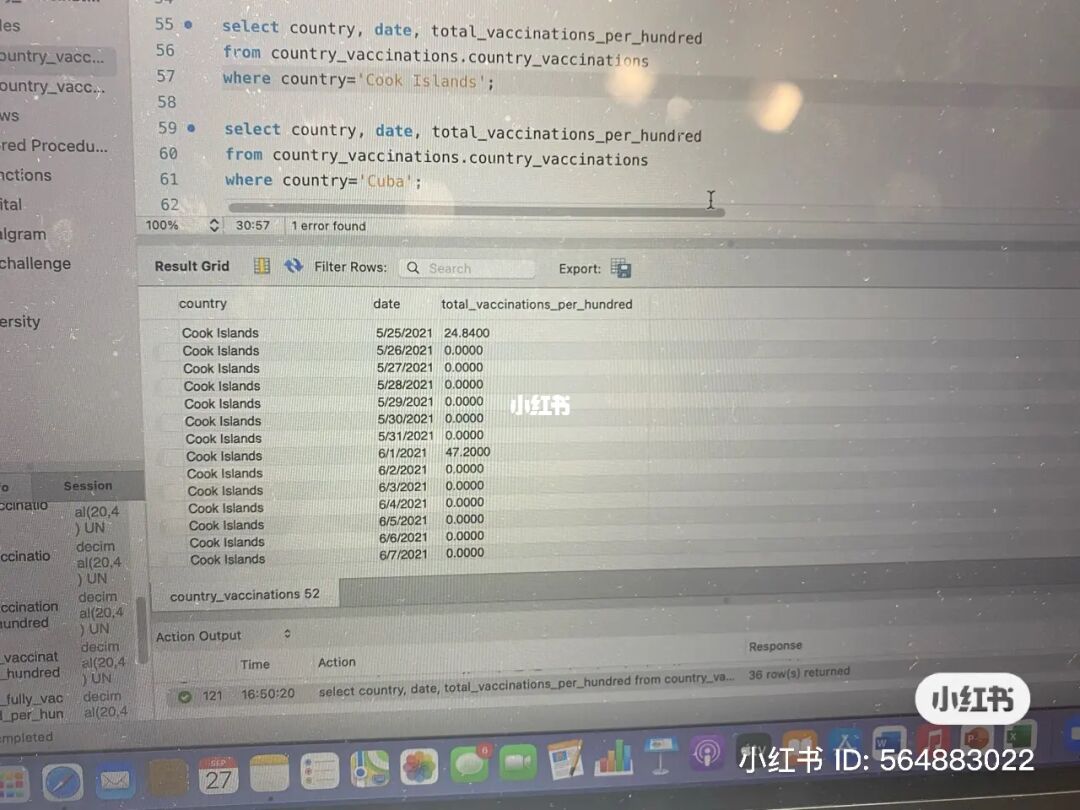

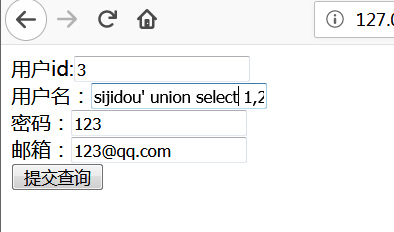

3. SOL注入攻击

简介:SOL注入攻击是攻击者成功向服务器提交恶意SQL查询代码网站安全之php防止注入攻击代码,程序收到后错误地将攻击者的输入作为查询语句的一部分执行,导致原有的查询逻辑发生改变,额外执行攻击或精心制作的恶意代码。

例如:'OR'1'='1,这是最常见的SQL注入攻击。 当我们先输入用户名再输入密码'OR'1'=1='1,当我们查询用户名和密码是否正确时,我们应该执行的是* FROM user ='' and ='', 参数拼接后,会执行 SQL 语句 * FROM user ='' and ='' OR '1'='1'。 这时候1=1成立了,验证自然就跳过了。

防御:逃避特殊字符('"&*;等)SQL注入漏洞。避免网站打印出SQL错误信息,如类型错误,字段不匹配等,容易暴露SQL语句代码。

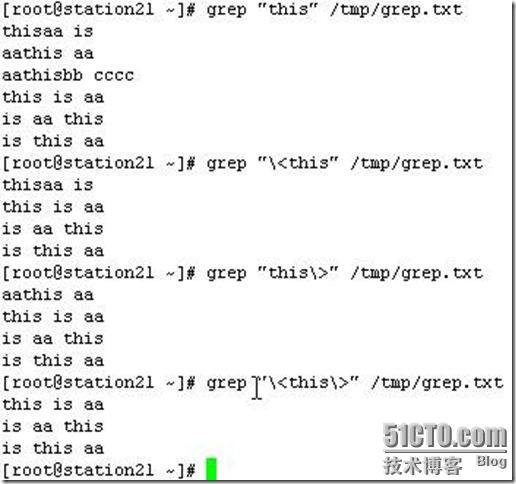

4.XSS跨站脚本攻击

简介:XSS跨站脚本攻击(-Site)是指在注册网站用户的浏览器中运行非法的HTML标签,以达到攻击目的,如窃取用户、改变网页DOM结构、重定向到其他页面等 XSS攻击分类包括反射型、存储型、DOM型、.

防御性:坚决不相信用户的任何输入,并过滤掉输入中的所有特殊字符。 这将消除大部分 XSS 攻击。 主要有两种方式:过滤特殊字符和使用HTTP头指定类型。

5.文件上传漏洞

简介:如果网站没有严格验证文件类型,导致可执行文件被上传到服务器,恶意程序就会被执行。

防御:客户端检测:一般被程序员用来拒绝非法文件上传。

服务器端检测:

1)白名单和黑名单验证:定义不允许或不允许上传的文件扩展名;

2)MIME验证:在php中,通过$['file']['type']进行验证;

3)目录验证:上传文件时,程序通常会让用户将文件放在指定的目录下网站建设,如果指定的目录存在,则将文件写入该目录。

6. DNS查找攻击

简介:DNS查询攻击(DNS)是向被攻击服务器发送大量随机产生的域名解析请求,其中大部分根本不存在,通过伪造端口和客户端IP来防止查询请求被ACL过滤.

被攻击的DNS服务器收到域名解析请求后,首先会检查服务器上是否有对应的缓存。 递归查询域名信息,直到全球互联网的13台根DNS服务器。

大量不存在的域名解析请求给服务器带来很大的负载。 当解析请求超过一定数量时,会导致DNS服务器解析域名超时,从而达到攻击目的。

防御:根据域名IP自学习结果主动响应,降低服务器负载(使用DNS); 对突然发起大量低频域名解析请求的源IP地址进行带宽限制; 减少攻击发生时很少发起的域名解析请求的数量 源IP地址的优先级; 限制每个源IP地址每秒的域名解析请求数。

7.蛮力

简介:这个一般针对密码,弱密码(Weak)容易被别人猜到或者被破解工具暴力破解。

防御:有两种主要的防御方法。 一是让密码足够复杂,足够隐蔽,二是限制尝试次数。

八、信息披露

简介:由于Web服务器或应用程序没有正确处理一些特殊请求,从而泄露了Web服务器的一些敏感信息,如用户名、密码、源代码、服务器信息、配置信息等。

防御:敏感信息加密传输; 应用报错时不产生外部调试信息; 过滤用户提交的数据和特殊字符; 确保源代码和服务器配置的安全。

9. 业务漏洞

简介:业务漏洞与具体应用相关,如参数篡改(流水号ID/订单、1元支付)、重放攻击(变相支付)、权限控制(越权操作)等。

防御:在系统设计阶段,需要考虑业务漏洞,尽可能避免串号和越权操作。

10.后门程序

简介:后门程序泛指绕过安全控制获取程序或系统访问权限的程序方法。 在软件的开发阶段,程序员经常会在软件中创建后门程序,以修改程序设计中的缺陷。 但是如果这些后门被别人知道,或者在软件发布前没有删除后门程序,那么就会成为安全隐患,很容易被黑客当作漏洞进行攻击。

防御:软件更新使用非对称后门接口,避免对称后门接口,打包后端程序,更新补丁去除后门。

网络安全非常重要。 通过IP归属和IP应用场景,很好的屏蔽数据中心IP、二次拨号行为、攻击行为,提升企业网络安全防御能力。IP地址免费查询-全球IP地址定位-IP数据云